當最繁忙的港口遭遇“勒索風暴”突襲后……

2019-07-31 12:51 來源:美創

想象下,一座集散貨、件雜、集裝箱、多式聯運業務功能于一體的現代化綜合港區,突然之間成為勒索的“風暴中心”,會是什么樣子?

2019年4月份,我國某大型港口就遭遇勒索病毒三次瘋狂入侵。

一、港口被黑客“盯上”了

作為物流轉運重要樞紐、全球化進程中的重要一環——港口,如今正在開始新一輪“碼頭革命”。

但在對自動化、智能化港口追尋破題之道的同時,長期以來,港口行業的防御系統脆弱卻始終是個大問題,而勒索病毒的爆發更是讓這一問題愈加棘手。

近些年,全球各大港口被勒索事件頻發:

? 2017年6月29日,位于印度商業中心孟買郊區的印度最大集裝箱港口因受全球新一輪勒索病毒“Petya”的影響,一直在使用人力來清理集裝箱,三分之一的碼頭運營被迫中斷····

? 2018年9月,美國圣地亞哥港信息系統被感染勒索軟件,包括港口的進出許可無法正常發放。

勒索病毒來勢洶洶,一旦被入侵,將會對港口持續運轉的業務造成巨大損失,為了避免此事件的發生,該大型港口未雨綢繆,多次進行安全防護加固,更是從防刪除、防加密入手,在重要數據服務器和PC端部署了美創諾亞防勒索系統,開啟默認保護模式。

但2019年4月某日凌晨 ,美創技術服務工程師接到客戶緊急咨詢,客戶發現相關信息系統疑似被勒索病毒攻擊。

為及時了解情況,美創技術服務工程師第一時間在線上遠程判斷定位問題,與此同時,其他美創工程師在凌晨03:51抵達“現場”,采集病毒樣本。

經過分析判斷:客戶服務器被勒索病毒攻擊,同時,勒索病毒對諾亞防勒索系統本身、諾亞防勒索系統保護的文件也發起了多次的攻擊。所幸的是,美創諾亞防勒索作為最后一道防線,從發現到快速攔截,有效防護住了系統重要文件,避免造成更大影響 。

二、攻擊連連,這場病毒來頭不小

那么,美創諾亞防勒索系統與病毒的始作俑者玩了一次怎樣的“貓和老鼠”的游戲?

美創工程師在諾亞防勒索后臺管理系統,通過攻擊日志查詢功能,對此次黑客勒索病毒的攻擊時間線進行梳理,美創工程師發現,黑客對港口共發起了三次攻擊:

第一輪:3月23號,黑客利用網絡漏洞,通過上傳payload.exe展開自動化攻擊,病毒不停的嘗試對文件進行加密破壞,但并未成功,諾亞防勒索第一時間進行攔截并隔離。

第二輪:4月26號18:00分,黑客攻擊受阻后,開始進行遠程登錄客戶服務器,手工上傳并執行payload.exe,進行“人工投毒”。

眾所周知,攻擊者一旦遠程登陸一臺機器,就會通過工具手工關閉殺軟,植入并運行勒索病毒,并繼續掃描攻擊局域網中的其它機器。此外由于局域網中大量機器使用弱口令和相同密碼,給攻擊者提供了便利。而諾亞防勒索則第一時間攔截并隔離,黑客上傳并執行PChunter.exe,嘗試殺掉諾亞防勒索進程,諾亞防勒索第一時間攔截并隔離。

第三輪:4月26號18:16分,黑客通過DLL注入到正常進程mstsc.exe,并在20:12分管理員遠程登錄后觸發該惡意DLL,由于mstsc.exe在諾亞防勒索系統開啟堡壘機模式前已存在,因此在20:12分之后產生大量加密文件,在該惡意DLL嘗試刪除重要文件時,諾亞防勒索成功攔截相應行為。

從第一輪自動化攻擊到第二輪人工遠程“投毒”,此次諾亞防勒索系統與勒索病毒的攻防較量,所暴露出的黑客攻擊手段和行為特征,值得用戶關注:

一方面,勒索病毒的傳播場景將更加多樣、攻擊目標更加精確。

另一方面,勒索病毒不會死去,只會不斷地變相繁衍,成為未來危害用戶數據安全的一大重點。企業進行事中防御和事后補救,遠不及事前防御更讓人來得心安。

正如事后美創技術服務工程師所說:“‘江湖’上一直存在的有關于勒索病毒的信息,但不足以描述其萬分之一。只有真正的遇到它時,你才能體會到,勒索病毒的攻擊會多么不擇手段。”

三、諾亞:讓港口不再成為被勒索的“風暴中心”

然而,勒索軟件的出現反應了傳統殺毒軟件的“軟肋”,勒索病毒新變種不斷產生,以及利用漏洞來避免被識別,甚至擁有自我保護機制,這使得傳統基于特征碼的防護方式效用大減。

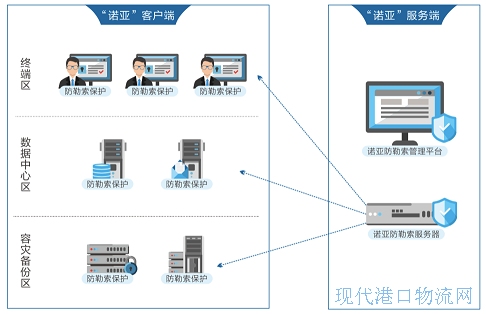

美創諾亞防勒索系統則基于零信任體系構建,采用獨特的底層白名單技術,對無論是辦公電腦上的類型化文檔(*docx、*xlsx等),還是服務器上的數據庫文件,以及啞終端(ATM、加油站等)進行主動防護。

“諾亞”并不關心病毒特征,可監控所有進程的寫操作,對于非法寫操作進行阻斷,從而對勒索病毒的寫操作進行控制,就算被植入勒索病毒,勒索病毒也無法對文件進行加密。同時支持通過白名單機制監控所有進程,精準識別文件的操作行為,確保只有被允許的合法操作才能被執行,避免勒索病毒對文件加密和修改。

從而實現:

1、主動防護已知和未知的勒索病毒,全面防范勒索病毒攻擊,確保信息系統的高可用和數據安全性。

2、保護Oracle,SQL Server,MySQL,DB2等關鍵數據庫系統在受到勒索病毒入侵時,依然保持正常運轉,在極端情況下最底限保證數據不被破壞,數據不丟失。

3、統一的策略,安全管控各主機,無需額外增加安全管理和人力成本,大大節省了管理上所需花費的開銷.

4、健全安全風險防護機制和積極響應機制,未雨綢繆,提高網絡健壯性和抗攻擊能力。

-

暫無記錄